김대웅 플래티어 IDT부문 책임

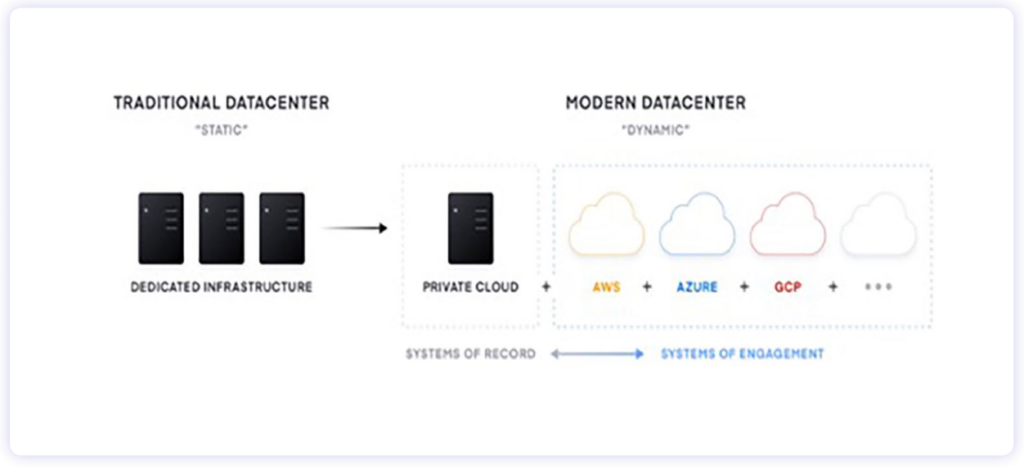

대부분의 기업에서 ‘디지털 전환’은 새로운 비즈니스 및 고객 가치를 사회 전반에 보다 빠르고 대규모로 제공하는 것을 의미하며, 이에 따라 비용 최적화보다는 속도 최적화를 지향하고 있다. 그런 의미에서 ‘클라우드’는 무한 확장으로 온디맨드 On-Demand 서비스를 신속하게 구축할 수 있는 기회를 제공하기 때문에 대부분의 기업들이 필수적으로 고려하게 되었다. 더불어 회사 내 여러 조직이 퍼블릭 클라우드를 통해 독자적인 IT 인프라를 구축할 수 있게 되면서 IT 부서에서 독점하던 인프라 운영은 개별 현업 부서로 넘어가고 있고, 부서별로 서로 다른 클라우드를 사용하거나 조직의 M&A 등으로 인해 많은 기업들이 여러 클라우드 제공자를 혼용하는 ‘멀티 클라우드’ 상태에 놓이게 되었다.

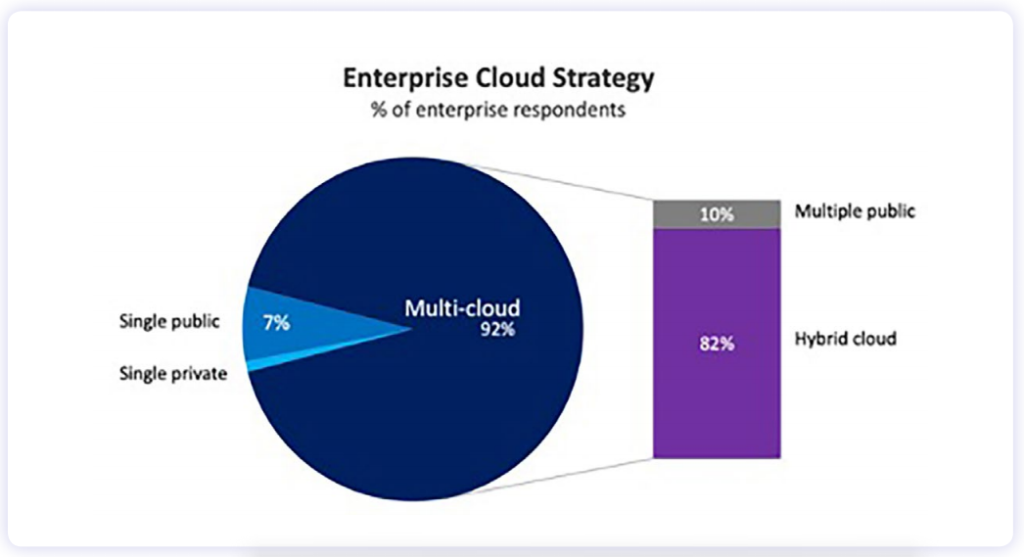

실제로 소프트웨어 기업 플렉세라 Flexera의 2021년 클라우드 현황 보고서 Flexera 2021 State of the Cloud Report에 따르면, 임직원 1,000명 이상의 기업 750여 곳 중 92% 가 멀티 클라우드 Multi cloud전략을 채택했으며, 이중 82%는 프라이빗 클라우드 Private cloud와 퍼블릭 클라우드 Public cloud를 혼용하는 하이브리드 클라우드 Hybrid cloud 형태의 환경을 사용하고 있는 것으로 나타났다. (Flexera, 2021)

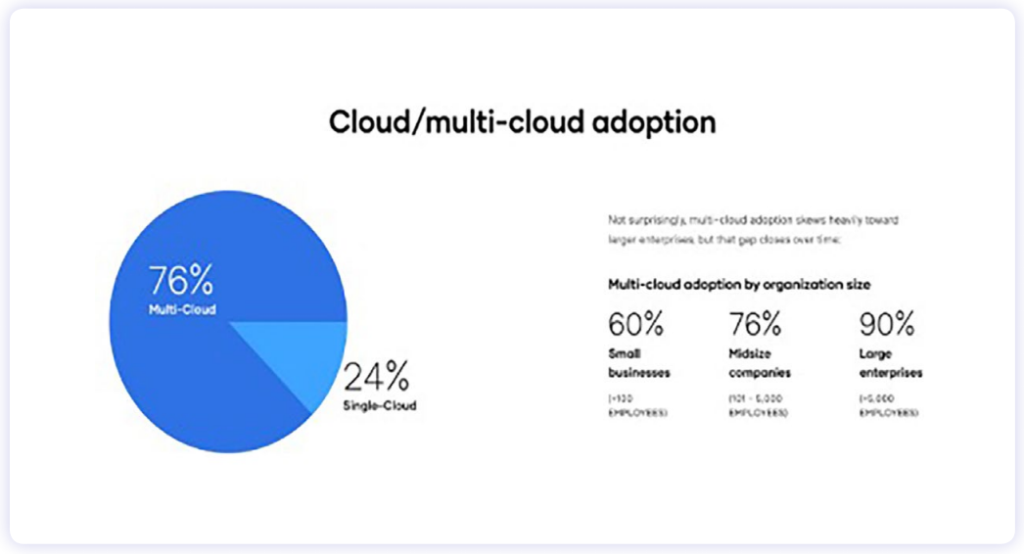

마찬가지로 인프라 자동화 소프트웨어 업체 하시코프 HashiCorp는 대기업의 90% 이상, 중견 기업의 76% 이상이 이미 멀티 클라우드를 도입하여 비즈니스 가치 제고에 나섰다고 밝혔다. (HashiCorp, 2021)

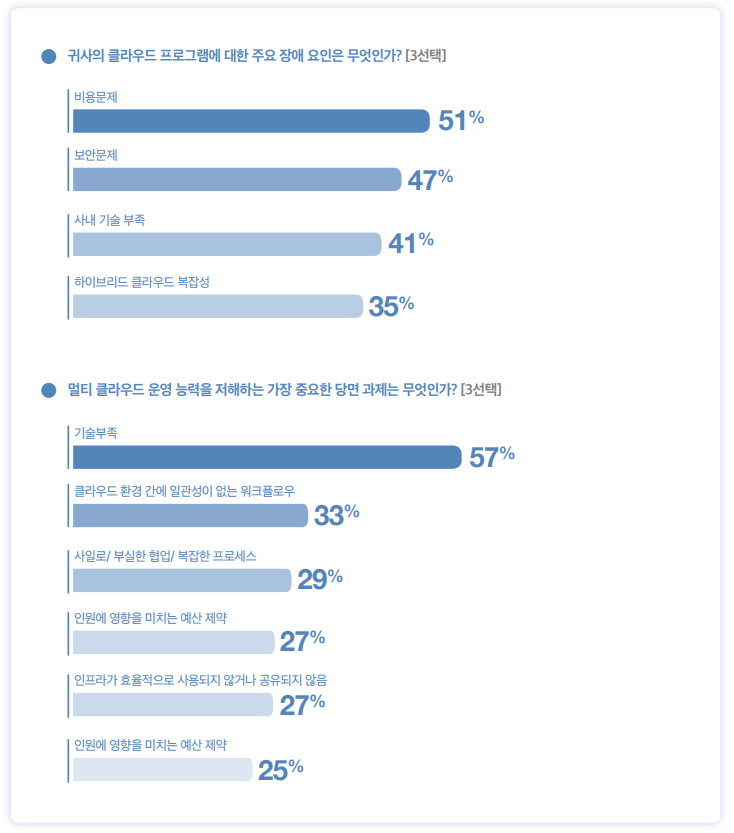

또한, 클라우드 환경, 특히 멀티 클라우드 환경에서는 비즈니스 목표 달성을 위해 여러 부문에서 여전히 해결해야 할 과제들이 존재하는 것으로 나타났다.

먼저 멀티 클라우드 환경 운영에 대한 주요 장애 요인으로 ▲비용(51%), ▲보안(47%), ▲사내 기술 부족(41%), ▲하이브리드 클라우드의 복잡성(35%) 등이 꼽혔다. 이와 함께 기업들이 선정한 멀티 클라우드 운영을 저해하는 주요 당면 과제로 ▲기술 부족(57%), ▲클라우드 환경 간에 일관성 없는 워크 플로우(33%), ▲복잡한 프로세스(29%), ▲인프라의 효율적인 관리 문제(27%), ▲보안 및 거버넌스 관리의 어려움(25%) 등이 제기되었다. (HashiCorp, 2021)

본고에서는 위에서 언급한 여러 당면 과제들 중 멀티 클라우드 환경에서의 보안 및 거버넌스 관리를 위해 어떤 것들이 필요하고, 어떻게 관리할 수 있는지 그 방안에 대해 논의하고자 한다.

1. 멀티 클라우드 환경에서의 보안문제

클라우드 이전에 정적인 인프라를 사용할 때에는 네트워크를 외부와 단절시킴으로써 외부 위협에 대한 경계선 방어를 할 수 있었다. 하지만 클라우드를 사용하게 되면서 명확하게 정의된 네트워크 경계가 사라졌다. 그리고 클라우드 인프라의 접속은 원격 형태이기 때문에 온프레미스 On-premise¹ 환경에 비해 공격 경로가 다양하여 악성코드 전파가 쉽고, 내부자나 관리자 실수에 의한 정보 유출이나 손실이 발생할 위험이 크다.

또한 멀티 클라우드 환경에서는 모든 인프라가 하나 이상의 클라우드 제공자를 통해 매우 다양하게 분산되므로, 보안팀에서 각 조직의 가상 인프라 환경에 맞는 데이터 암호화, 사용자 인증 및 접근 제어 등의 보안 정책을 적용하고 관리하기 힘든 환경으로 변모했다.

결국 이러한 운영 모델의 변화는 신뢰를 전제로 한 격리된 네트워크 환경에서 로우 트러스트 Low Trust 혹은 제로 트러스트 Zero Trust² 네트워크 환경으로의 이동을 의미하며, 이런 환경에 배포되는 응용 프로그램은 사용하는 인프라 환경이 어떻게 변화하더라도 그 자체로써 보안 구현을 제공해야 하는 상태에 이르렀다.

이와 관련하여 미국의 클라우드 보안 연합 Cloud Security Alliance, CSA 은 클라우드 상의 보안을 위해 공통적으로 필요한 사항을 정리하여 서비스로서의 보안 Security as a Service, SECaaS³ 형태로 해결할 것을 권고하고 있으며, 12가지 주요 기준을 제시했다.

•ID 기반의 액세스 관리 Identity and Access Management, IAM - ID 기반의 신원보증, 정보접근, 권한 부여

•데이터 유출/손실 방지 Data Loss Prevention - 사용 중인 데이터의 보안 및 모니터링 보안 검증

•웹 보안 Web Security - 웹 트래픽을 프록시 처리하여 웹 응용 프로그램 실시간 보호

•이메일 보안 Email Security - 피싱 및 스팸으로부터 조직 보호

•보안 감사 Security Assessments - 클라우드 서비스에 대한 감사

•침입 관리 Intrusion Management - 패턴 인식으로 이벤트 감지 및 탐지

•보안 정보 및 이벤트 관리 Security Information and Event Management - 보안 로그 및 이벤트 정보에 대한 실시간 분석

•암호화 Encryption - 해독할 수 없도록 데이터를 암호문으로 변환

•서비스 연속성과 재난 복구 Business Continuity Disaster Recovery·재난 복구 서비스 Disaster Recovery as a Service - 서비스 중단 시 운영의 탄력성을 보장하도록 설계

•네트워크 보안 Network Security - 네트워크 액세스를 할당하고 네트워크 서비스를 배포/모니터링/보호

•취약점 검사 Vulnerability Scanning - 대상 인프라와 시스템의 취약점 검사

•지속적인 모니터링 Continuous Monitoring - 현재 보안 상태에 대해 지속적인 위험 모니터링

이후 이를 기반으로 국제 표준 지침이 정립되었으며, ISO/IEC 27017 은 클라우드의 정보 보안 지침을, ISO/IEC 27018은 클라우드의 개인정보보호에 대한 지침을 제공하고 있고 AWS, Azure, GCP는 ISO/IEC 27017, ISO/IEC 27018 인증을 받아 관련 서비스를 제공 중이다.

이때 각각의 보안 서비스를 그룹화하거나 연결하는 방식은 클라우드 제공자 별로 조금씩 다르지만 유사하며, AWS의 경우 미국 국립표준기술연구소NIST의 사이버 보안 프레임워크에 따라 서비스를 분류 및 연결하고 있다. 이 프레임워크의 핵심은 앞서 언급한 표준 지침들을 ▲ 식별 Identify4 , ▲ 보호 Protect5 , ▲ 탐지 Detect6 , ▲ 대응 Respond7 , ▲ 복구 Recovery8 그룹으로 구분하고 각 활동을 정의한 것으로, 실제AWS의 보안 서비스를 확인해 보면 아래 그림과 같이 구분하고 있다.

결국 클라우드에서 운영되는 응용 프로그램이라면 위의 보안 기준에 맞게 식별, 보호, 탐지, 대응, 복구가 가능하도록 설계되어야 함을 의미하고 구체적으로는 아래와 같은 사항을 만족해야 한다.

1. 식별 - 응용 프로그램이 보호가 필요한 자산을 식별

2. 보호 - 자산에 대한 데이터 보호 수행

3. 탐지, 대응 - 보안 문제에 대한 탐지 와 대응을 위한 감사 Audit

4. 복구 - 복구 프로세스

따라서 본고에서는 이러한 부분들을 어떻게 응용 프로그램에 반영할 수 있는지 하나씩 짚어보도록 하겠다.

소셜댓글